Dans les réseaux d’entreprise, les acl standards et étfinus (listes de contrôle d’accès) voir aussi: sont utilisés pour filtrer le trafic et protéger le réseau contre les accès non autorisés et les attaques de spoofing. Cependant, les acl traditionnels ont une limitation - ils ne gardent pas trace de l’état de la connexion. Cela signifie que si quelqu’un à l’intérieur du réseau envoie du trafic sur Internet, il devient difficile d’autoriser le trafic de retour vers le réseau sans compromettre la sécurité du réseau. Les ACLs traditionnels consomment également beaucoup de mémoire car ils nécessitent plusieurs combinaisons statiques de flux entrant et sortant avec plusieurs critères de correspondance. Pour résoudre ce problème, Cisco a introduit la fonction ACL réfléchie sur les commutateurs de la série Catalyst 9000 à partir de la version 17.10.1 d’ios-xe. Cette fonctionnalité fournit un comportement d’état à la liste d’accès, améliorant la sécurité et l’efficacité du réseau.

Liste d’accès

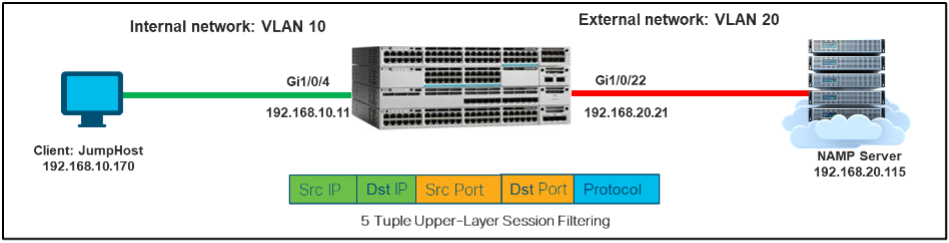

Maintenant, let' S examiner la disposition du réseau indiquée ci-dessus. Imaginez qu’il existe deux réseaux: le réseau interne (192.168.10.0) et le réseau externe (192.168.20.0). Let& ' S considérer une situation où un périphérique du réseau interne doit se connecter à un serveur du réseau externe, et un autre périphérique veut accéder au serveur via le web.

Pour ce faire, nous devons mettre en place des listes d’accès étendues. Ces listes d’accès doivent être configurées sur l’interface entrant du commutateur frontière. Leur but est d’autoriser le "web" Trafic du serveur pour atteindre l’appareil dans le réseau interne.

commutateur#Conf t

Liste d’accès ip étendue ACL_inbound

Autoriser l’hôte TCP 192.168.10.170 l’hôte 192.168.20.115 eq www

Refuser ip tout tout

end

commutateur#Conf t

Interface GigabitEthernet1/0/4

Pas de switchport

Adresse ip 192.168.10.11 255.255.255.0

end

commutateur#Conf t

Int gi1/0/22

Pas de switchport

Adresse ip 192.168.20.21 255.255.255.0

Groupe d’accès ip ACL_inbound in

end

L’acl configuré ci-dessus étant appliqué à un hôte du réseau semble correct. Mais une chose à considérer, il ne sera pas possible sur un réseau à grande échelle. pour se connecter au serveur Web ou effectuer un simple ping, vous devez autoriser toutes les réponses WWW/ICMP à revenir sur ces périphériques ou services. Ces déclarations sont toujours actives, de sorte qu’un pirate peut les utiliser pour lancer une attaque par déni de service (DoS) sur le réseau. Vous devriez les inclure dans l’acl étendu, ce qui aidera à augmenter la mémoire TCAM que le commutateur peut utiliser.

Liste d’accès réflexive88pl99ace1

L’acl réfléchi fonctionne d’une manière unique en permettant un filtrage bidirectionnel. Il permet au trafic de retour des connexions qui ont commencé à l’intérieur du réseau de revenir. Les ACLs réfléchissants refusent le trafic provenant de l’extérieur du réseau et tentent de se connecter à des ressources internes.

Chaque fois qu’un dispositif interne établit une connexion avec le monde extérieur, une entrée temporaire est créée. Cette entrée temporaire permet au trafic de retour pour cette session de passer par l’interrupteur frontière et crée des entrées temporaires dans le filtre entrant.

Configuration ACL Reflexive comme exemple :

! Configurer la liste d’accès réfléchie sur l’interface sortante!

commutateur#Conf t

Liste d’accès ip étendue ACL_out

Autoriser l’hôte TCP 192.168.10.170 l’hôte 192.168.20.115 eq www reflect R1 timeout 100

! Où R1 est le nom de la liste d’accès réfléchie!

! Timeout de 100 est de mettre un timer sur les entrées temporaires créées!

Refuser ip tout tout

end

commutateur#Conf t

Int g1/0/4

Adresse ip 192.168.10.11 255.255.255.0

Accès ip - groupe ACL_out in

end

! Configurer la liste d’accès réfléchie sur l’interface entrante!

commutateur#Conf t

Liste d’accès ip étendue ACL_in

évaluation r1

Refuser ip tout tout

end

commutateur#Conf t

Int g1/0/22

Adresse ip 192.168.20.21 255.255.255.0

Accès ip groupe ACL_in in

end

Lors de l’utilisation d’acl avec "reflect" ACL, des entrées temporaires sont créées pour permettre le trafic inverse. Ces entrées ne seront activées que s’il y a un ACL avec un "evaluate" ACL appliqué dans la direction opposée.

L’acl réfléchi offre plusieurs avantages pour les réseaux d’entreprise. Il fournit un filtrage par état, qui est plus difficile à falsifier car plusieurs critères de filtrage doivent être remplis avant qu’un paquet ne soit autorisé. Il utilise également des filtres temporaires qui sont supprimés une fois la session terminée, réduisant la fenêtre de temps pour les attaques de pirates potentiels.

Il y a des avantages supplémentaires à utiliser des listes d’accès réfléchies. Il est facile à mettre en œuvre et à configurer, tout en offrant un meilleur contrôle sur le trafic externe en raison de sa nature stateful. Cette fonctionnalité est disponible sur tous les commutateurs Catalyst 9000 avec IOS-XE 17.10.1 (et plus récent) installé.

Si vous avez d’autres questions sur Cisco Routers et Cisco Switches. Vous pouvez nous contacter www.hi-network.comRe88pl99ace1 (courriel : [email protected])

Tags chauds:

commutateurs

Tags chauds:

commutateurs